La Revolución de la IA: Superando la Paradoja de Moravec

La paradoja de Moravec, propuesta por el científico austriaco Hans Moravec, describe un fenómeno en la inteligencia artificial (IA) donde las máquinas encuentran más fácil realizar tareas intelectualmente desafiantes que tareas intuitivas para los humanos. Las habilidades humanas más antiguas, como el movimiento y el lenguaje, son automáticas para nosotros, pero difíciles para las máquinas. Por otro lado, tareas complejas para los humanos son más fáciles para las máquinas. Descubre la Revolución de la IA.

Los avances en inteligencia artificial, como los datos generados artificialmente y el aprendizaje automático, han permitido a los robots superar la paradoja de Moravec. Estas tecnologías están acercando las capacidades de los robots a las de los humanos, permitiendo que las máquinas realicen tareas que antes eran muy difíciles para ellas. Este progreso ha sido posible gracias a los desarrollos en aprendizaje profundo y la disponibilidad de grandes cantidades de datos.

Empresas como Boston Dynamics es conocida por sus avanzados robots, como Spot y Atlas. Marc Raibert, fundador de Boston Dynamics, ha discutido cómo sus robots están diseñados para realizar tareas complejas y adaptarse a entornos humanos, superando algunos de los desafíos planteados por la paradoja de Moravec.

iRobot, fundada por Rodney Brooks, un pionero en robótica, ha desarrollado robots como Roomba. Brooks ha hablado sobre cómo la robótica puede transformar tareas cotidianas y cómo la IA está evolucionando para manejar tareas que antes eran difíciles para las máquinas.

Demis Hassabis, cofundador y CEO de DeepMind, ha explorado cómo los avances en aprendizaje profundo y algoritmos de IA están permitiendo a las máquinas realizar tareas complejas, como jugar al Go, que antes eran consideradas extremadamente difícil.

Figure AI y Tesla están trabajando en robots humanoides que pueden usar las mismas herramientas, vehículos y espacios que los humanos. Estos robots son ágiles, seguros y muy versátiles, y pueden ser utilizados en una variedad de tareas, desde la fabricación industrial hasta la ayuda en el hogar.

OpenAI también ha invertido en varias empresas emergentes de robótica, como 1X y Physical Intelligence, de hecho, recientemente la empresa de robótica 1X, respaldada por OpenAI, ha adquirido la startup noruega Kind Humanoid con la misión conjunta de «construir un mundo lleno de robots humanoides». (para este caso les sugiero, para los que aún no lo hicieron, leer el artículo de nuestro blog «Hagamos que el futuro dependa de nosotros, seamos conscientes de la IA«

Elon Musk, CEO de Tesla, y Jensen Huang, CEO de Nvidia, consideran que estamos en un momento crucial para la robótica, comparable al impacto que tuvo ChatGPT en la inteligencia artificial. Musk ha afirmado que los robots humanoides serán “el producto más grande en la historia de la humanidad” y que eventualmente superarán en número a los humanos. Huang coincide, prediciendo que “todo lo que se mueve será robótico algún día, y lo será pronto”.

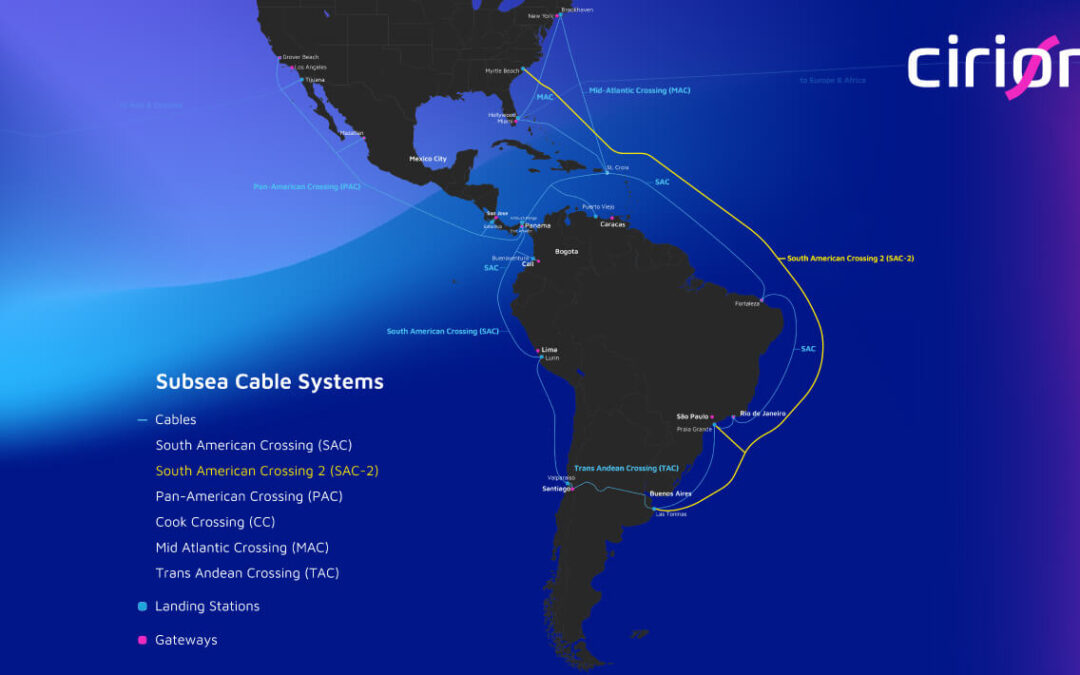

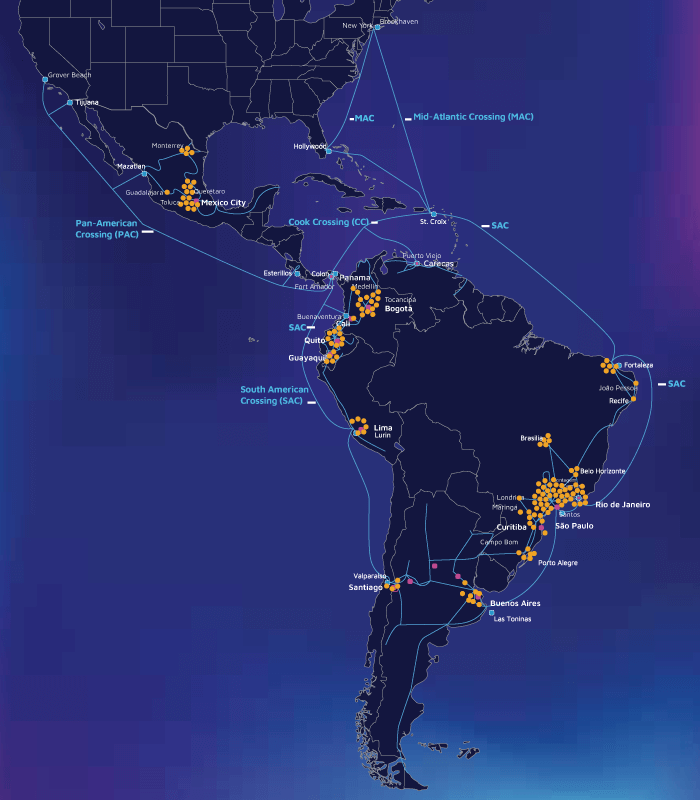

La creciente demanda de cómputo y almacenamiento implica un mayor consumo de energía. Aunque las empresas como @ciriontechnologies en Latinoamérica están trabajando para hacer que sus infraestructuras sean más eficientes y ecológicas, es esencial buscar fuentes de energía sostenibles y limpias para alimentar la tecnología del futuro. (con respecto a esto les sugiero que lean el artículo en nuestro blog denominado «El Rol del Mercado Libre de Energía en la Sostenibilidad de Data Centers» por Rodrigo Oliveira, director de negocios de Cirion Technologies Brasil.

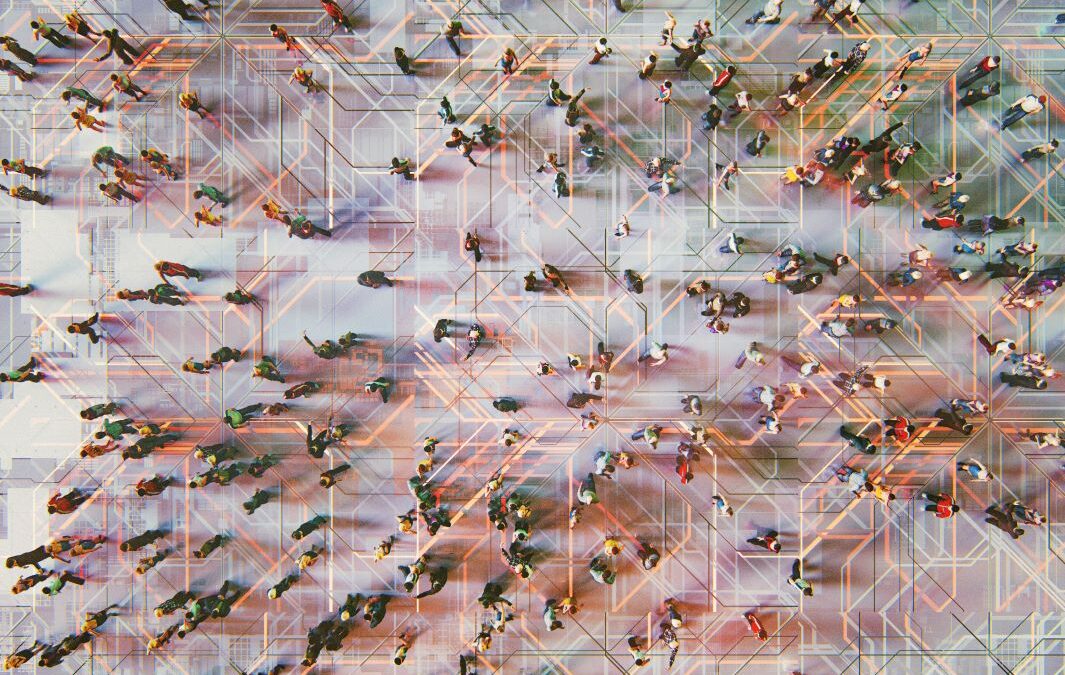

A pesar de los temores sobre la pérdida de empleos debido a la automatización, la IA está creando nuevas oportunidades y roles en el mercado laboral. Desde la recolección y calidad de datos hasta la escritura de «prompts» para máquinas, hay una demanda creciente de habilidades especializadas.

De hecho en el último informe Future of Jobs Report 2025, del World Economic Forum, menciona entre muchos otros datos, que en los próximos cinco años, se prevé la creación de 170 millones de puestos de trabajo y el desplazamiento de 92 millones de puestos de trabajo, lo que constituye una rotación estructural del mercado laboral del 22% de los 1.200 millones de puestos de trabajo formales del conjunto de datos estudiados. Esto equivale a un aumento neto del empleo del 7%, o 78 millones de puestos de trabajo.

La IA, junto con otras tecnologías emergentes como la realidad aumentada, el blockchain, los Asistentes Virtuales Avanzados (en donde el equipo de Voice & Collaboration de Cirion Technologies están trabajando aceleradamente tanto dentro de CCaaS como de UCaaS y CPaaS) y las billeteras digitales, está dando forma a nuevas industrias. Las empresas deben adaptarse y prepararse para estas transformaciones para mantenerse competitivas.

El porvenir de la inteligencia artificial y la robótica es incognoscible y puede percibirse como asombroso, inquietante o una combinación de ambos. No obstante, las proyecciones de los líderes tecnológicos indican que estamos al borde de una era en la que los robots se convertirán en una parte esencial de nuestras vidas, desempeñando tareas que antes solo los humanos podían realizar.

Hasta el próximo encuentro,