En la actualidad las empresas manejan grandes cantidades de datos, que incrementa a medida que pasan los años, el entorno global se digitaliza y tanto los consumidores como las compañías desarrollan sus relaciones en el ecosistema de Internet. Por este motivo, el valor corporativo hoy en día se determina en parte por la data: información de clientes, del mercado, performance pasada de la compañía, etc. Gracias a esto, las empresas ajustan sus expectativas, toman decisiones más precisas y aumentan su potencial innovador.

Por lo tanto, los datos son los cimientos del desarrollo de negocios, del crecimiento empresarial y contribuyen a la oferta de nuevos productos y servicios. Entonces, ¿cómo asegurarse de que este capital corporativo se encuentre seguro? Una de la preocupación central de las compañías es la ciberseguridad.

En los últimos años, los hackeos masivos han pasado a formar parte de la cotidianeidad en el ciber mundo, afectando a las más diversas industrias: desde el sector hotelero hasta los servicios financieros y compañías de retail, valiosas por la información detallada sobre los patrones de consumo. Es por esto que, entre las grandes corporaciones, se ha profundizado la tendencia de delegar la responsabilidad y protección de los datos en especialistas, expertos en este tipo de situaciones.

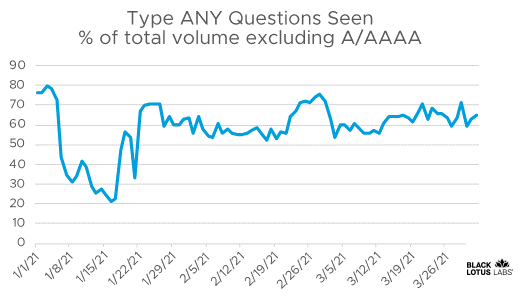

Las vulnerabilidades en materia de seguridad de algunos procesos abren las puertas para el robo sistemático de contraseñas, base de datos e información sensible alojada en computadoras o en los servicios de nubes públicas o privadas. Si bien en los últimos años, diversos softwares han sido desarrollados para minimizar los riesgos, el peligro continúa latente y las empresas deben tomar la iniciativa, de acuerdo a sus necesidades específicas.

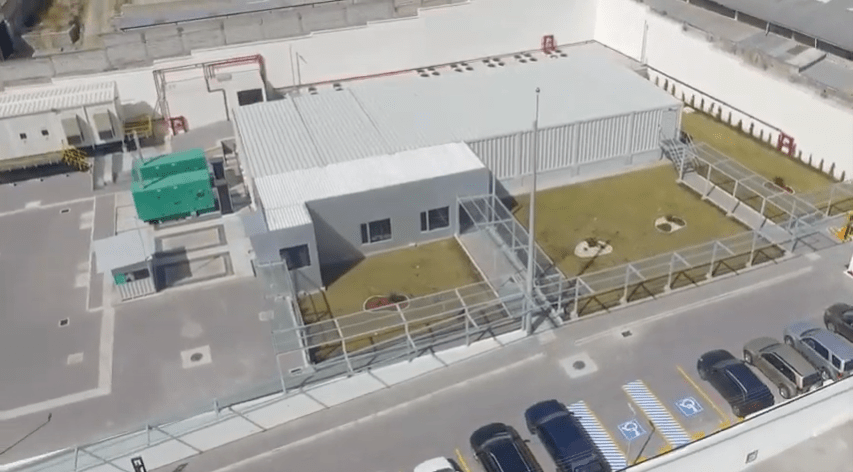

Por esto es calve mantener la información alojada en Data Centers, especializados, con los más altos estándares de calidad que cuenten con la tecnología para atender las demandas que el mercado exige, lo que permite proveer soluciones escalables, efectivas, seguras y rentables. Empresas de todas las industrias están utilizando este tipo de infraestructura y accediendo a la Infraestructura como Servicio (IasS) para aumentar la eficiencia de sus costos. Así, las empresas pueden concentrar sus inversiones y esfuerzos en el core del negocio, mientras garantizan la seguridad, administración y disponibilidad de su información.

Además de los servicios de hosting y housing provistos en los data centers de Lumen, las empresas pueden acceder a las ofertas de Plataforma como servicios (PaaS), en donde se entrega a las organizaciones una solución completa de infraestructura tecnológica, totalmente administrada y asegurada, tales como; nubes privadas, comunitarias, públicas, granjas de servidores físicos y virtuales, administración de sistemas operativos y bases de datos, seguridad administrada, almacenamiento y backup.

Finalmente, Felipe Gómez Jaramillo, Director de Data Center, Seguridad y Cloud para el Clúster Andino de Lumen. Agrega que “nos encontramos en un momento en el que la tecnología, impulsada por volúmenes masivos de datos está cambiando por completo nuestra manera de vivir y trabajar. En esta 4ª Revolución Industrial los datos se convierten en el pilar para tomar decisiones trascendentales para los negocios, por lo que es importante que estos datos se almacenen, procesen, aseguren y analicen correctamente».